站長朋友們��,基本上都遭遇過網頁木馬和網站后門吧�!

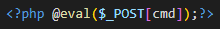

其中最出名的當屬“一句話木馬”,因為非常簡短���,真的只有一句話(如下圖)��,并且一般都嵌入到網站正常代碼內�,讓人難以察覺。

(圖一:一句話木馬)

黑客入侵服務器往往都會先入侵網站��,植入木馬后門��,再通過該木馬后門進一步竊取服務器權限����。

黑客植入木馬后門主要有以下幾種途徑:在線上傳漏洞、FTP信息泄露����、跨站入侵���。其中在線上傳漏洞是最常用的途徑���,占比高達90%以上。

那么如何解決黑客上傳木馬后門呢�����?

刪除在線上傳模塊���?這肯定是最徹底的方法��,沒有在線上傳功能的網站�����,被植入木馬后門的幾率幾乎為零�����。不過這樣操作會影響網站日常管理���,反而并非最好的辦法���。

其實要防范木馬后門,非常簡單�����,只需做好以下兩步:

1�、 從物理層面限制,只允許管理員使用在線上傳功能

2���、 從物理層面限制��,禁止上傳PHP����、ASP、ASP.net等動態(tài)腳本文件

一�����、從物理層面限制����,只允許管理員使用在線上傳功能

之所以加 “物理層面”,是因為有的管理員以為通過后臺限制使用在線上傳功能就可以了����,這就大錯特錯了�。

黑客是利用在線上傳漏洞實施的入侵,因此即使后臺管理權限關閉了在線上傳功能�����,但對黑客絲毫不影響�。

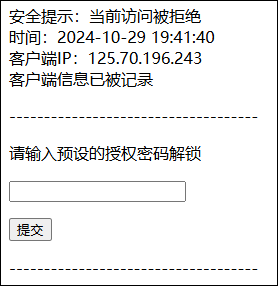

要從物理層面限制,即需要在網站外加一層防護限制�。上傳文件一般都存放在后臺目錄內,我們可以通過“護衛(wèi)神.防入侵系統”的“網站后臺保護”模塊進行限制(如下圖)���。

(圖二:護衛(wèi)神.防入侵系統的網站后臺保護模塊)

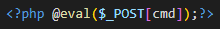

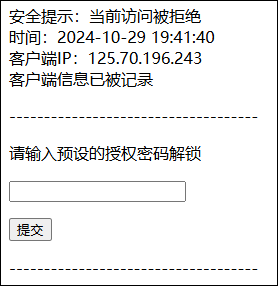

我們只需要把后臺地址和上傳文件地址填寫到保護框內�����,再設置一下“授權密碼”就可以了���。此時訪問在線上傳模塊時會被攔截��,必須先輸入“授權密碼”才能繼續(xù)操作(如下圖)��。黑客自然是不知道授權密碼的�����,也就從物理層面杜絕了黑客利用上傳漏洞�。

(圖三:訪問后臺被攔截�,必須輸入授權密碼方可繼續(xù))

為了方便使用,您可以為所在城市整體授權(黑客和您同城的幾率非常非常低)����。如圖二的設置,成都地區(qū)用戶訪問后臺不需要任何驗證��,非成都地區(qū)的用戶必須輸入授權密碼才能訪問����。

二��、從物理層面限制�����,禁止上傳PHP�����、ASP�����、ASP.net等動態(tài)腳本文件

在線上傳模塊一般都有限制上傳文件類型的功能���,但往往也對黑客無效����。

因此我們需要使用“護衛(wèi)神.防入侵系統”的“篡改防護”模塊,從底層驅動限制保存的文件類型��,讓黑客無機可乘�����。如下圖的設置,禁止寫入php文件�����,即使黑客可以上傳木馬后門��,但是保存時也會被攔截���。最主要的�����,一點不影響日常管理��。

(圖四:篡改防護高級規(guī)則����,禁止上傳�����、修改php文件)

為了方便廣大用戶更簡單的使用篡改防護模塊��,系統內置了大部分CMS的防篡改規(guī)則模板,您只需要在“添加CMS防護”里面選擇網站路徑��、安全模板和后臺地址��,系統就會自動配置強大的篡改防護規(guī)則(如下圖)����。

(圖五:添加CMS篡改防護規(guī)則)

通過上述兩步防護設置,黑客再想植入木馬后門可能性就為零了��,是不是很簡單���?

同時您也可以繼續(xù)加固網站安全�����,比如通過 “木馬防護”模塊�,自動查殺木馬后門文件�����。以及通過“靜態(tài)目錄防護”模塊�,禁止存放上傳文件的目錄執(zhí)行動態(tài)腳本(此功能已默認開啟)���。解決存量木馬后門的破壞能力�����。